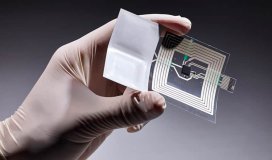

Protokolle sind bestimmte Regeln, die den Austausch von Daten über eine Kommunikationsverbindung regeln. Die am weitesten verbreiteten Protokolle definieren kleine Datenaustausche, die millionenfach am Tag auftreten, wie das Hypertext Transfer Protocol (https) oder das File Transfer Protocol (FTP). Es ist fair zu sagen, dass die meisten Leute täglich Protokolle verwenden. Da RFID auf Kommunikationsaustausch basiert, gibt es mehrere für RFID-Systeme spezifische Protokolle. Einige übergeordnete komplexe Protokolle bestehen aus Komponentenprotokollen; Ein typisches Beispiel dafür ist das EPC Gen2-Protokoll.

Das EPC Gen2-Protokoll besteht aus anderen Protokollen wie Antikollisionsprotokollen, Luftschnittstellenprotokollen und Autorisierungsprotokollen - um nur einige zu nennen. Jeder Datenaustausch muss in einem Protokoll festgelegt werden, um nicht nur die von der FCC und anderen Regulierungsbehörden festgelegten Regeln einzuhalten, sondern auch um eine breite Akzeptanz und Nutzung zu erhalten. Protokolle können von einem Unternehmen, einem Hersteller oder einem Ausschuss erstellt werden, müssen jedoch von einem zu verwendenden Leitungsorgan genehmigt werden.

Branchenspezifische Protokolle

Da RFID-Tracking immer beliebter wird, beginnen Branchen als Ganzes RFID zu verwenden und investieren in die Entwicklung von Standards und Protokollen, die für ihre Anwendungsfälle spezifisch sind. Sie haben auch breite Anwendungsmöglichkeiten, die den Datenaustausch zwischen verschiedenen Unternehmen erleichtern, die miteinander Geschäfte tätigen. Zwei gängige Beispiele hierfür sind das ATA-Protokoll für die Transportindustrie und das für die Eisenbahnindustrie entwickelte AAR-Protokoll.

Das ATA-Protokoll wurde für die Transportindustrie erstellt; Es wurde von der American Trucking Association (ATA) festgelegt, die einen Standard für die Definition und Festlegung von Protokollen für den Einsatz von RFID in der Industrie schuf. Das ATA-Protokoll definiert die Art und Weise, in der die Kommunikation zwischen Tag und Leser stattfindet, während der Standard Elemente wie Speicherzuweisung und Sicherheitsmethoden definiert.

Branchen wie diese erstellen Standards und Protokolle, um Spezifikationen zu erstellen, die auf eine universelle Akzeptanz hinarbeiten. Dies ermöglicht Benutzern aus der gesamten Branche, RFID-Tags zu lesen und Tracking-Informationen auf die gleiche einheitliche Weise zu finden, und in diesem Fall gibt es den zusätzlichen Vorteil des Kostenwettbewerbs zwischen RFID-Anbietern.

Zusätzlicher Nutzen: Benutzerfreundlichkeit und mögliche weit verbreitete Adoption

TransCores eGo & SeGo Protokolle

TransCore, ein RFID-Hersteller, der sich auf automatische Fahrzeugidentifikation (AVI) und Mautanwendungen spezialisiert hat, besitzt zwei spezifische Protokolle, die Vorteile für Automobilanwendungen bieten können. eGo und SeGo sind zwei Protokolle nach ISO 18000-6B, die derzeit in Anwendungen wie Zugangskontrolle, Maut und AVI verwendet werden. SeGo - auch bekannt als "SuperEgoTM" - unterscheidet sich von eGo dadurch, dass es höhere Datenraten zwischen Tags und Lesern bietet.

Beide Protokolle bieten Kunden erweiterte Sicherheitsverfahren, die die Authentizität eines Tags gewährleisten und gleichzeitig Datenkorruption und / oder -änderungen verhindern. Darüber hinaus wird das Klonen, Spoofing, Kopieren oder Duplizieren von Tags verhindert1. Da Fahrzeuge teure Assets sind, werden diese fortschrittlichen Sicherheitstechniken in AVI-Anwendungen geschätzt. Zusätzlich bieten diese Tags die dreifache Menge an Lese- / Schreibspeicher als Standard-RFID-Tags - bis zu 2048 Bit.

Zusätzlicher Nutzen: Erweiterte Sicherheitsmaßnahmen und erhöhter Speicher

Wiegand-Protokoll

Das Wiegand-Protokoll ist ein weiteres Beispiel für ein benutzerdefiniertes Protokoll, das für zusätzliche Vorteile verwendet werden kann. Wiegand basiert auf dem von John R. Wiegand entdeckten Wiegand-Effekt, der Drähte und magnetische Eigenschaften zum Codieren und Decodieren von Karten verwendet. Weil dies mit RFID und nicht nur mit Magnetkarten möglich ist, wurde ein Protokoll erstellt, das die Kommunikation zwischen Tag und Leser mit Wiegand-Fähigkeiten beschreibt. Die häufigste Verwendung für ein Wiegand-System besteht in elektronischen Zugangssystemen, um Tore oder Gebäude zu betreten.

Um ein elektronisches Zugangssystem unter Verwendung von RFID mit Türen, Schlössern und Toren einzurichten, müssen die Leser höchstwahrscheinlich Wiegand-Ausgabefähigkeiten haben. Die Wiegand-Ausgabefähigkeiten bei RFID-Lesegeräten ähneln GPIO-Fähigkeiten, da sie Informationen zu anderen mit dem Weigand-Protokoll kompatiblen Zubehörteilen wie Steuerungssysteme für Tore oder Magnetschlösser für die Türöffnung bereitstellen. Die im System verwendeten RFID-Tags müssen ebenfalls mit einer Wiegand-spezifischen Codierung programmiert werden.

Zusätzlicher Nutzen: Aktiviere Verwendung mit Wiegand Systemen / Geräten.